Швейцарскому хакеру с псевдонимом «maia arson crimew» удалось раскрыть детали работы Spyhide — крупного сервиса по шпионству за людьми через их Android-смартфоны. Как сообщил «исследователь», это произошло в результате невольного открытия доступа к части среды разработки, в результате чего ему удалось заполучить доступ к исходному коду веб-панели, которая используется для просмотра данных с устройств жертв. Об этом сообщает TechCrunch.

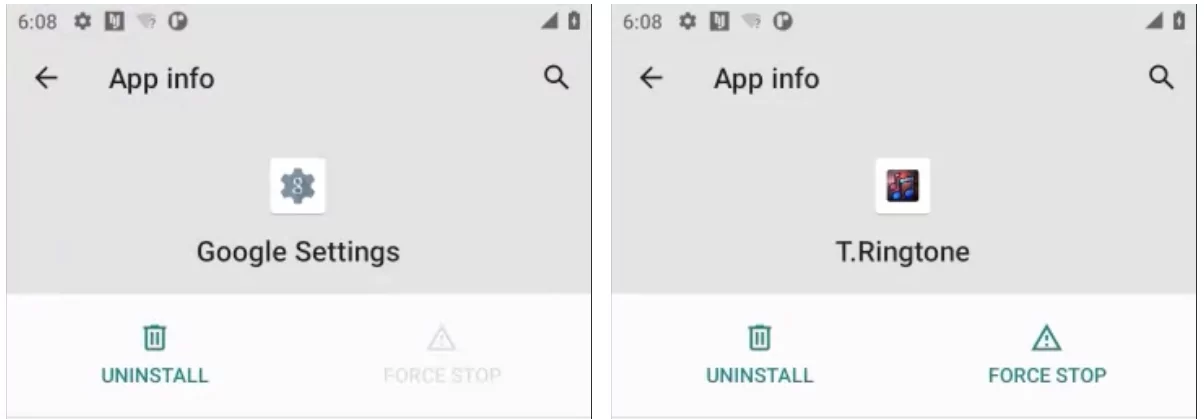

Spyhide нужно установить на гаджет жертвы, зная его пароль. После этого вредонос маскируется под какое-либо приложение или даже системный процесс (например, Google Settings) и начинает собирать конфиденциальные данные пользователя, а затем отправлять их на серверы. В утёкших данных содержались записи приблизительно 60 тыс. скомпрометированных устройств, датирующиеся 2016 годом и новее (вплоть до середины июля 2023-го). Среди собираемой информации может быть самый разный контент: текстовые сообщения, история местоположений, журнал вызовов, а также информация о хранящихся на устройстве файлах (например, данные о времени съёмки фото или видео либо сведения о продолжительности звонков). Помимо этого утилита может вести скрытую запись с микрофона гаджета.

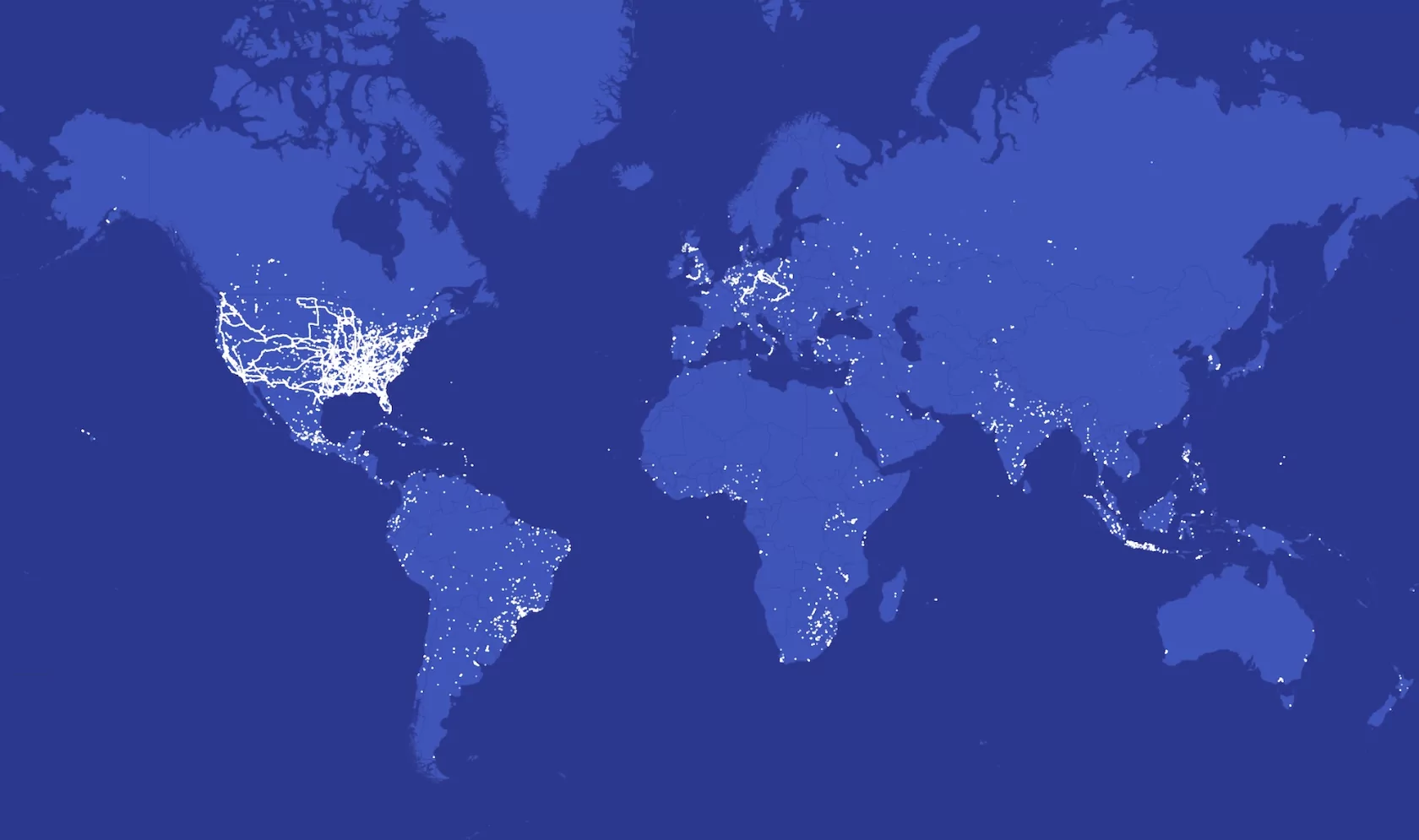

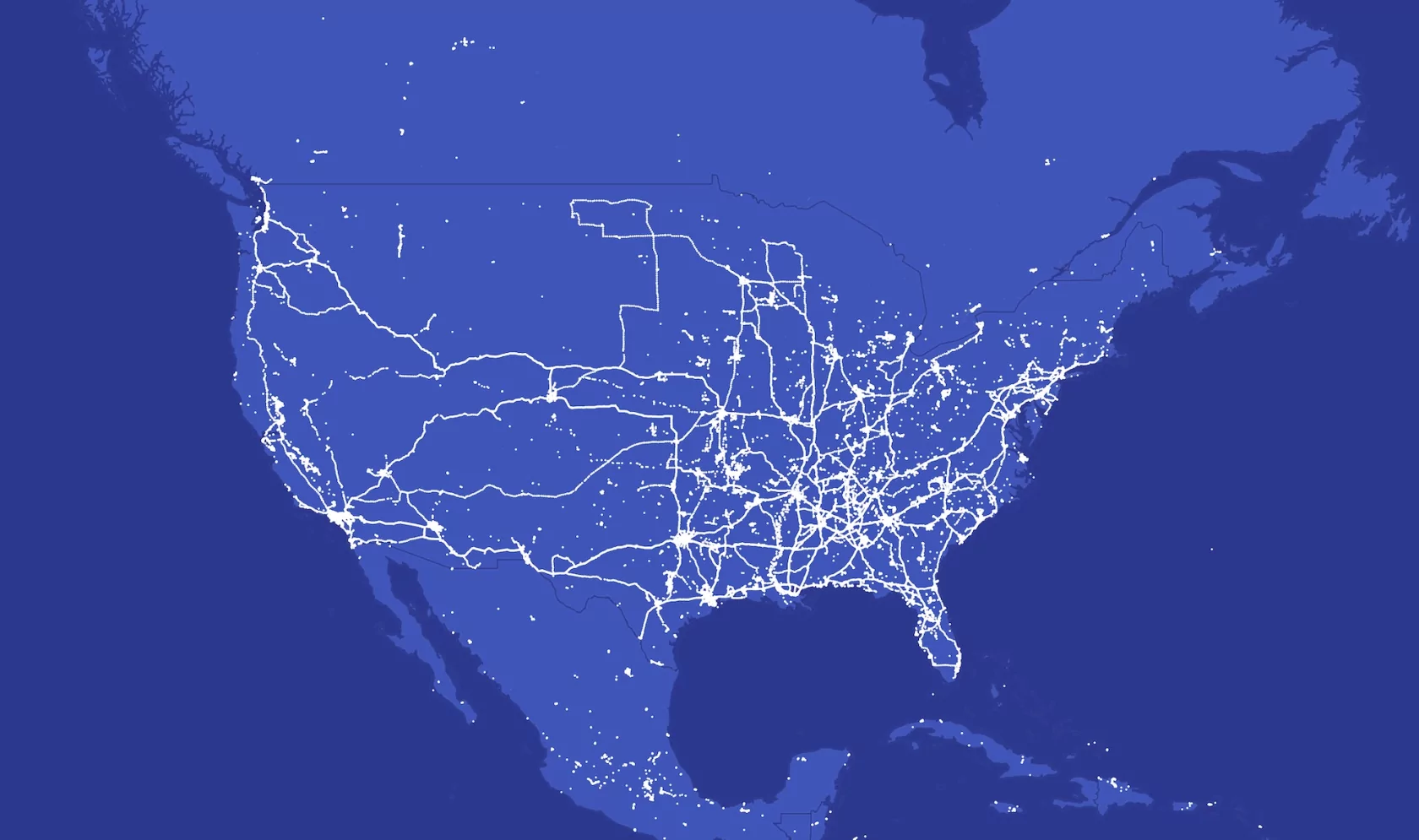

Издание TechCrunch визуализировало утёкшие данные, нанеся точки геопозиции на карту мира — как видно, большинство жертв находятся в США (более 3 100 скомпрометированных смартфонов), но они есть и в других странах на всех континентах, в том числе и в России. Примечательно, что одно из устройств, находящееся под слежкой Spyhide, передало на серверы злоумышленников более 100 тыс. записей геопозиции.

Сообщается, что Spyhide разработан в Иране, но его сервера расположены в Германии. Журналисты отмечают, что в базе данных шпионского сервиса содержатся записи о 750 тыс. пользователей, которые зарегистрировались на сайте Spyhide, однако большинство из них (согласно утёкшей информации) не стали компрометировать устройство жертвы или платить за шпионское ПО.